فارنزیک - کشف جرائم رایانه ای و سایبری

شناسایی آسیب ها و تهدیدات فن آوری اطلاعات و ارتباطات با دانش فارنزیک در فضای سایبر - مرجع مقالات و خاطرات در خصوص فارنزیک در فضای مجازیفارنزیک - کشف جرائم رایانه ای و سایبری

شناسایی آسیب ها و تهدیدات فن آوری اطلاعات و ارتباطات با دانش فارنزیک در فضای سایبر - مرجع مقالات و خاطرات در خصوص فارنزیک در فضای مجازینرم افزار حرفه ای encase

نرم افزار encase یک نرم افزار حرفه ای برای مقاصد فارنزیکی است متناسب با عرضه ورژن های جدید این برنامه کتاب هایی نیز برای آن نوشته می شود .

در این جا قصد داریم 3 عنوان کتاب را که در گذر زمان در خصوص این نرم افزار نوشته شده است نام ببریم.

- عنوان کتاب: encase computer forensic: the official EnCE encase certified examiner study guide

نویسنده : steve Bunting - William Wei

سال انتشار :2006

- عنوان کتاب: EnCase Computer Forensics -- The Official EnCE

نویسنده: Steve Bunting

سال انتشار: 2012

- عنوان کتاب :Computer Forensics and Digital Investigation with EnCase Forensic v7

نویسنده :

سال انتشار :2014

ماموریت آقای الف (2)

قسمت دوم

هوای امروز بسیارگرم بود با همکارا یه عادتی که پیداکرده ایم اینه که ماموریت های بیرون از اداره را می اندازیم اول صبح یا عصر.اینطوری به نظرم کارها بهتر انجام می شه.البته کارهای اظطراری قضیه اش فرق می کنه .

طبق هماهنگی که شده بود تبلت امید را برای ساعاتی در اختیار داشتم تازه لپتاپ اداریم رو فرمت کرده بودم اول صبح بود و یک کار دوست داشتنی دیگه از فارنزیک شروع شده بود .

یک بکپ آپ ویژه از درایو c روی درایو h لپ تاپم دارم با اینکه توی تمام سخنرانی ها و جلسات به همه می گم از آنتی ویروس به روز استفاده کنند اما خودم کمتر توی بخش فارنزیک به این اعتقاد دارم یه دلیلش اینه که برای کاربران عادی که سالی و یا حتی چند سالی یک بار ویندوزشون رو عوض می کنند به روز نگه داشتن سیستم عامل و آنتی ویروس عقلانیه اما روی لپ تاپ خودم روش دیگه ای رو می پسندم.

خوبی بک آپ گرفته شده اینه که ظرف 45 ثانیه یک ویندوز کامل رو بر می گردونه با تمام درایورها و برنامه های کاربردی داخل اون.بعضی وقتا پاک کردن یک برنامه بیشتر از این طول می کشه. در نظر بگیریدقبلا با همین دستگاه کارهای مختلف دیگه ای رو انجام دادید اگه بخواهید از شر نرم افزارهای اضافی و.... راحت بشوید حداقل تمیز کردن سیستم عاملتون نیم ساعت زمان می بره خوب این چه کاریه با یک دستور توی 45 ثانیه ویندوز به قدری پاک می شه که می شه اونطرفشو دید!!

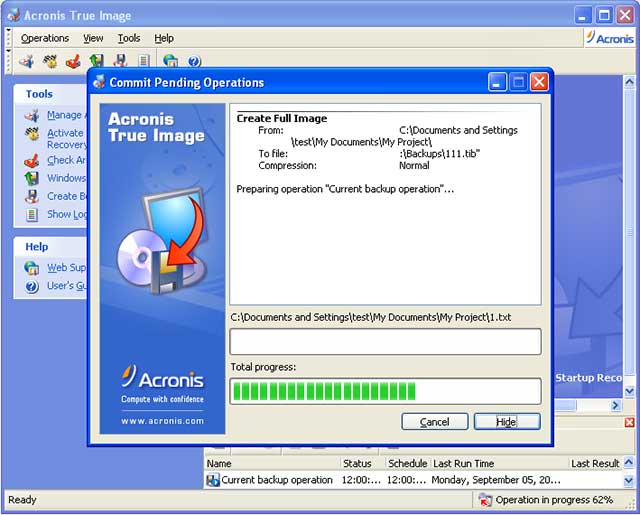

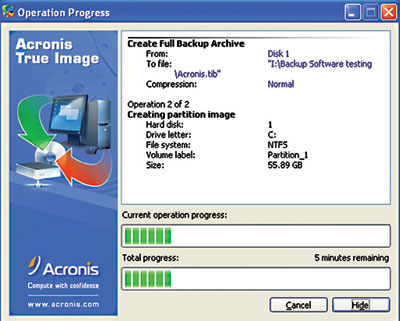

خوب شاید سوالی پیش بیاد که چگونه همچین بک آپی را بگیریم.نرم افزارهای مختلفی برای این کار وجود داره من شخصا نرم افزار acronis true image را خیلی دوست دارم هم محیطش دوستانه است و هم اینکه توی این چندسالی که من ازش استفاده می کنم راضی هستم.

البته با این نرم افزار کارهای زیاد دیگه ای هم می تونید انجام بدید که سر فرصت حتما باز می کنم. گرفتن بک آپ متناسب با طرفیت هاردتون معمولا حداکثر 10 دقیقه طول می کشه یعنی یک بار برای همیشه . تازمانیکه نخواهید سیستم عامل رایانه را عوض کنید صدها بار می تونید از این فایل استفاده کنید .

اگر سیستم عاملتون رو هم عوض کردید یک ده دقیقه دیگه وقت می ذارید همین

ادامه دارد...

فارنزیک در مطالبات بانکی

این که چه شرایطی بوجود می اید تا یک موبایل ،رایانه و یا تبلت را بررسی کنیم تنها به این نوع از جرایم یعنی نفوذ به سیستم ها به قصد اخاذی محدود نمی شود گاهی کتمان حقیقت و یا جعل یک واقعیت نیز جرم تلقی می شود.

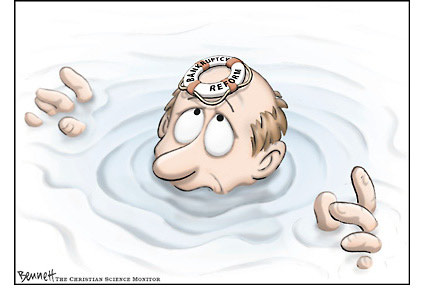

بانکی را در نظر بگیرید که وام کلانی را به یکی از مشتریان داده است.حال بانک مربوطه نمی تواند این مطالبات را اخذ نماید.شما مامور مطالبات هستید .اینکه چرا بانک نمی تواند این کار رو انجام دهد دلایل مختلفی وجود دارد .دلیل می تواند اعلام ورشکستگی باشد.

برابر قوانین جاری ( http://www.hvm.ir/print.asp?id=34431 ) ورشکستگی یک تاجر و یا شرکت میتواند ورشکستگی عادی -به تقصیر و به تقلب باشد. در ورشکستگی نوع اول دفتر دارائی و حساب و کتاب ها مشخص و سالم هستند.

در ورشکستگی به تقصیر اگرچه تاجر و یا شرکت ورشکسته مقصر قلمداد می گردند اما نیت مجرمانه نبوده و بیشتر ازناتوانی و بی دقتی نشات می گیرد.

اما آنچه در میحث فارنزیک اهمیت بیشتری دارد نوع سوم یا ورشکستگی به تقلب است مسئله زمانی پیچیده تر می شود که مسئول ورشکستگی اعم از تاجر یا مدیر شرکت فوت نموده و یا متواری گردد.

البته گاها اتفاق می افتد که مرجع فنی و تخصصی اینکه ورشکستگی دقیقا از چه نوعی می باشد کارشناسان فارنزیک به طور اعم و در مبحث ما کارشناسان فارنزیک فضای سایبر می باشند.

این کارشناسان مربوطه هستند که پس از بررسی اطلاعات به این تشخیص می رسند که آیا تاجر ورشکسته از نوع اول است؟دوم یا سوم؟

اینکه آیا در تمامی این بررسی ها بایستی پلیس فتا به عنوان نیروهای فارنزیک به خدمت گرفته شوند یا نه؟جواب منفی است.هر کدام از ادارات مالیات -بانک ها -نیروهای نظامی و ....خودشان باید دارای نیروهای بررسی کننده باشند تا برابر مجوزهای قانونی بتوانند نسبت به جمع آوری ادله اقدامات لازم را به عمل آورند.

چنانچه در مجموعه وزارت نفت اتفاقی می افتد نیروهای فارنزیک حراست هستند که بایستی این ماموریت را انجام دهند.البته این بدین معنا نیست که تمام نیروهای فارنزیک بایستی جزء کارمندان حراست باشند بلکه متناسب یا نوع ماموریت ها می توان از متخصصین مربوطه در جای جای این وزارت خانه و یا حتی خارج از آن استفاده نمود.

کتاب مبانی فارنزیک دیجیتال

کتاب آشنایی با مبانی فارنزیک دیجیتال

امروز می خواهم برای دوستان عزیزی که قصد دارند با دانش فارنزیک رایانه ای ( جمع آوری اسناد و مدارک بر علیه مجرمین رایانه ای و اینترنت) بیشتر آشنا شوند کتاب " مبانی فارنزیک دیجیتال" را معرفی نمایم.

سوالی که ممکن است پیش بیاد اینست که اصولا تفاوت فارنزیک رایانه ،دیجیتال و یا سایبر در چیست؟

در جواب بایستی عرض کنم فارنزیک رایانه بخشی از فارنزیک دیجیتال محسوب می گردد. چرا که دستگاه های دیجیتالی دیگری غیر از رایانه وجود دارند که می توان عملیات های فارنزیک را بر روی آن انجام داد.

اما فارنزیک سایبری به بعد دیگری نیز توجه دارد و آن اینکه ارتباطات در پیوند با رایانه و تجهیزات رایانه ای مقوله کلی تری را شکل می دهد .

و شاید با در نظر گرفتن تعریف زیر از سایبر بتوان راحتتر به فارنزیک در فضای سایبر و اینترنت اشاره کرد

فضای سایبر در معنا به مجموعههایی از ارتباطات درونی انسانها از طریق کامپیوتر و وسائل مخابراتی بدون در نظر گرفتن جغرافیای فیزیکی گفته می شود.( منبع : http://hamshahrionline.ir/details/4411)

آقای جان سیمونز" John Sammons" این کتاب را در 208 صفحه وبه زبان انگلیسی نگاشته و انتشارات سینگرس آن را در سال 2012 منتشر نموده است.

درباره نویسنده:

آقای سیمونز در دانشگاه مارشال شهر هانتینگتون آمریکا،در مجتمع علم وتکنولوژی مشغول به کار بوده و فارنزیک دیجیتال تدریس می نماید.او ضمنا به عنوان رئیس یک انستیتوی تحقیقاتی ،خدمات مختلفی را در زمینه کشف مدارک دیجیتال ،به وکلا ،قضات ونیروهای دولتی و نیز بخش های خصوصی ارائه می نماید.

این کتاب برای چه کسانی مناسب است؟

در یک کلام برای همه.زیرا کتاب بسیار ساده و روان به مقوله جرائم رایانه ای واینترنتی و آشنایی با اصول اولیه کشف این گونه از جرائم می پردازد.اما برای مدیران شرکت ها ،کارشناسان قضایی و انتظامی و نیروهای امنیتی دارای اهمیت و اولویت بیشتری است.مطمئنا کتاب های تخصصی تری نیز در این زمینه وجود دارد که بهره برداری بهتر از آن ها منوط به دانستن اصول اولیه مربوط به فارنزیک دیجیتال است.

خوانندگان:

با بررسی اجمالی نظرات خوانندگان این کتاب در سایت آمازون به این نتیجه می توان دست یافت که عموما از این کتاب به عنوان پایه و مقدمه آشنایی با فارنزیک یاد نموده اند.

ماموریت آقای الف (1)

تهران تابستان 93

قسمت اول - سرآغاز داستان

مطابق روزهای دیگر پوشه پرونده جاری را باز کردم و شکایت هاو گزارشات رسیده را مرور کردم در یکی از شکایت ها فردی به نام پیمان مدعی شده بود که عکس ها و فیلم های خانوادگی اش مورد سرقت قرار گرفته و از طریق ایمیل تهدید به افشاء آن هادر اینترنت شده است.

این مسئله سبب ایجاد استرس در محیط خانواده و مختل شدن زندگی روزانه گردیده است.

با آغاز بررسی ها وپس از هماهنگی لازم ابتدا رایانه پیمان را مورد بازبینی قرار دادم ودر همان مراحل اولیه کاشف به عمل آمد که پیمان نیز یک قربانی دیگر اینترنتی است.

هکر و یا هکرهایی توانسته اند با نفوذ به رایانه پیمان عکس ها و فیلم ها رو به سرقت برده و طی تماسی با پیمان او را مورد اخاذی قرار دهند.

شواهد مختلفی بر روی رایانه موجود بود و وظیفه من در این وسط اولویت بندی شواهد و مدارک است.یکی از شواهد که با اطلاعات شفاهی پیمان ما را به سمت خاصی سوق می دهد وجود نرم افزار وایبر بر روی لپتاپ قربانی است

آنچه در این محیط بیشتر جلب توجه می کندتعداد و نوع فایل های ارسالی از سوی یکی از کاربران وایبر است که در ادامه او را تبدیل به مظنون اصلی این کیس می نماید. نام کاربری او امید است

چون پرونده در مراحل اولیه و ابتدایی قرار دارد و دامنه کار مشخص نیست بایستی ابتدا استعلام ها را انجام بدم.حداقل خوبی این کیس اینه که شماره تلفن کاربر امید اگر بی هویت نباشد در دسترس است. با استعلام شماره تلفن ،کد ملی صاحب خط بدست می آد که متعلق به فردی 54 ساله است.

با توجه به تجارب شغلیم بعید است (البته غیر ممکن نیست.) که فردی با این سن دست به چنین کاری زده باشد اما استعلام آدرس و دیگر بررسی ها نشان می دهد که استفاده کننده از خط ،فرزند 21 ساله ایشان با هویت مشخص و نام کاربری امید است.

اطلاعات اولیه حاکیست امید ،دیپلمه ،معاف از خدمت سربازی در یک خانواده متوسط شهری است.

به تدریج با کنترل تلفن همراه و جمع بندی اطلاعات دیگر تا این مرحله مشخص می گردد نامبرده با یک تبلت و بیشتر از طریق وای فای منزل و کافی نت یکی از دوستانش در محیط اینترنت فعالیت می کند.

ظاهرا دامنه فعالیت های امید بسیار زیاد است از تعداد متنوعی از نرم افزارهای اجتماعی استفاده می کند و با طیف وسیعی از کاربران در ارتباط است.احتمال اینکه غیر از پیمان کسان دیگری نیز مورد هک واقع شده باشند بسیار زیاد است.

طی جلسه ای که با کارشناس پرونده دارم به این نتیجه می رسیم بایستی به صورت نامحسوس تبلت امید را مورد بررسی قرار دهیم اما چگونه؟

ادامه دارد...